Führen in der Krise: So geht gesunder Optimismus

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

Was klingt wie ein Wortspiel, steht für einen Paradigmenwechsel: Secure IT by Design bedeutet, Software, Hardware und Netzwerke von Grund auf sicher zu bauen, statt Schwachstellen nachträglich zu reparieren. Die höheren Anfangskosten zahlen sich langfristig aus.

Es ist unschöne Realität: Alle paar Tage kommt irgendwo in der Welt ein Datenskandal ans Licht. Etwa wurde kürzlich bekannt, dass Hacker Millionen Kundendaten einer Fluggesellschaft einsehen konnten, inklusive Kreditkartennummern. Mit einem Datenleck konfrontiert sah sich auch ein Rüstungskonzern: Im Netz kursierten interne Dokumente des Unternehmens. Österreichische Behörden machten ebenfalls Schlagzeilen, weil vertrauliche Daten von Bürgern auf ungeschützten Servern zugänglich waren. In der EU ansässige Firmen meldeten seit Inkrafttreten der DSGVO rund 160.000 Datenlecks– 2019 noch einmal deutlich mehr als im Vorjahr. Derartige Pannen untergraben nicht nur das Vertrauen von Kunden und Öffentlichkeit – es drohen auch hohe Bußgelder und möglicherweise Schadenersatzforderungen.

Je komplexer die IT-Landschaft eines Unternehmens, desto größer die Sorge, sicherheitskritische Aspekte zu vernachlässigen. Unserer Erfahrung nach ist es vielfach üblich, neue Infrastruktur, Hardware und Programme zu bestehenden Systemen hinzuzufügen – und erst danach etwaige Sicherheitslücken zu schließen. Beispielsweise mussten Unternehmen wegen der Pandemie-Maßnahmen schnell auf Remote-Arbeit umstellen und ad hoc zahlreiche Fernzugänge einrichten. Häufig kümmerte man sich erst nachträglich darum, die Systeme zu verschlüsseln und das allgemeine Sicherheitsniveau zu erhöhen. Das Risiko, zu spät zu reagieren oder etwas zu übersehen, ist dann vergleichsweise hoch.

Security by Design ist aus Expertensicht die bessere Strategie, um sich vor Angreifern und Datenverlust zu schützen. Hier einige ausgewählte Kriterien für die wesentlichen IT-Segmente:

Software

Hardware

Netzwerk

Wie bereits erwähnt handelt es sich hier um eine Auswahl an Kriterien, die für Security by Design relevant sind. Einige, aber nicht alle verlangen den Unternehmen höhere Investitionen ab. Selbst wenn die sicherere Bauart anfangs teurer sein mag, wird sie sich über die Jahre auszahlen. Welche Schwerpunkte ein Unternehmen setzen sollte, ist eine komplexe Frage. Eine Analyse zieht meist größere Projekte nach sich, und viele Firmen schieben das Thema vor sich her. In der Praxis haben wir häufiger erlebt, dass erst reagiert wird, wenn Probleme auftreten. Angesichts wachsender Risiken sollten mehr Unternehmen zur Prophylaxe übergehen und ihre IT-Security vom Kopf auf die Füße stellen.

Mehr über unsere Cyber-Security-Beratungsleistungen erfahren Sie hier.

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

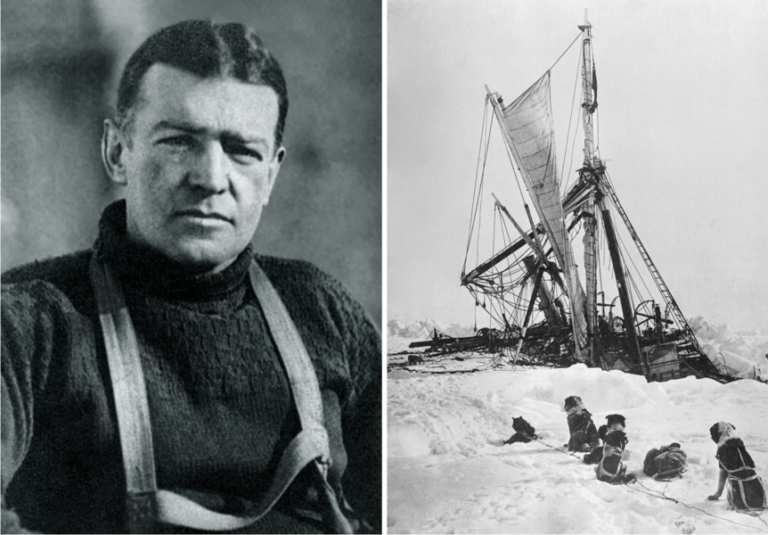

Er vermittelte Zuversicht in verzweifelter Lage: Der britische Polarforscher Ernest Shackleton überstand mit seinem Team einen zweijährigen Überlebenskampf im Südpolarmeer. Was können Führungskräfte in Krisenzeiten von ihm lernen?

Silke Grosse-Hornke war zu Gast bei „Turned around“, dem Podcast für Transformation und Turnaround-Management. Thema: Dynamic Shared Ownership, kurz DSO. Wird traditionelle Führung dadurch zum Auslaufmodell?

2021 Grosse-Hornke Private Consult