Führen in der Krise: So geht gesunder Optimismus

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

In erstaunlich vielen Unternehmen können Mitarbeiter uneingeschränkt USB-Sticks verwenden. Vertrauliche Daten gelangen so leicht in falsche Hände. Wie geht man besser mit den kleinen Datenträgern um?

Ein Malheur mit einem USB-Stick wächst sich leicht zum Skandal aus. So etwa kürzlich, als die Kundin eines deutschen Mobilfunkanbieters in einer Filiale einen Speicherstick mit einem Backup ihres Smartphones erhielt – inklusive persönlicher Daten und den Passwörtern anderer Kunden. 2017 machte der Londoner Flughafen Heathrow Schlagzeilen: Ein Flash-Speicher war in die Hände Dritter gelangt; darauf befanden sich unter anderem Details zum Personenschutz der englischen Königin. USB-Sticks lassen sich zudem mit voller Absicht gegen Unternehmen einsetzen, beispielsweise zur Spionage: Sogenannte Keylogger, die alle Tastatureingaben an einem Rechner aufzeichnen und per WLAN an obskure Empfänger weiterleiten, sind für jedermann erhältlich.

Führt man sich diese Risiken vor Augen, überrascht es, wie freizügig viele Unternehmen mit USB-Geräten umgehen. Laut einer Kundenbefragung des Speichermedien-Herstellers Kingston nutzte im Jahr 2016 mehr als die Hälfte der Studienteilnehmer private USB-Sticks auch beruflich und umgekehrt. Fast drei Viertel gaben an, dass in ihrem Unternehmen schon einmal Flash-Medien verschollen sind. Die Art, wie Firmen dieses Thema handhaben, lässt oft noch tiefer blicken: Wo es keine Regeln zu USB-Sticks gibt, fehlen nicht selten die Richtlinien und Technologien, um Datenlecks in jeglicher Form vorzubeugen.

Am Beispiel von USB-Speichermedien lässt sich gut zeigen, wie eine effektive Data Leakage Prevention (DLP) aussehen sollte:

1. Daten nach Vertraulichkeit klassifizieren

Organisationen, die mit sensiblen Daten arbeiten, brauchen dafür klare Richtlinien: Welche Informationen dürfen an die Öffentlichkeit gelangen? Welche sind nur für die Augen von Beschäftigten bestimmt, welche gar nur für ausgewählte Mitarbeitergruppen?

2. Spielregeln für Technik festlegen

Für jede Datenklasse sind technische Schutzmaßnahmen in einem Information Security Management System zu beschreiben, etwa ob bestimmte Daten verschlüsselt werden müssen. Diese Regeln erstrecken sich auch auf die Hardware. USB-Geräte kann man zum Beispiel grundsätzlich verbieten oder mit Restriktionen versehen: Mitarbeiter dürfen ausschließlich virengeprüfte, passwortgeschützte Hardware per USB an ihre Rechner anschließen. Es kann untersagt sein, das private Smartphone am PC aufzuladen – oder erlaubt, solange die Geräte keine Daten austauschen.

3. Spezialsysteme als Hüter sensibler Informationen

Antivirus-Software und Firewalls schützen vor Eindringlingen, aber nicht davor, dass Daten versehentlich an falsche Adressaten gelangen. Spezielle DLP-Systeme gewährleisten, dass Hardware und Software den Sicherheitsrichtlinien entsprechen. Beispielsweise funktionieren auf den Firmenrechnern dann nur verschlüsselte USB-Sticks. Diese lassen sich zudem so einrichten, dass die IT sie aus der Ferne sperren oder darauf gespeicherte Daten löschen kann. Andere DLP-Systeme kontrollieren laufend die Meta-Daten von Dateien oder scannen Dokumente auf sensible Inhalte, bevor sie das Unternehmen verlassen.

4. Mehr Vorsicht walten lassen

Die Sicherheitstechnologie kann noch so gut sein – wenn Mitarbeiter unachtsam mit USB-Geräten umgehen, bedeutet das mehr als nur ein Restrisiko. Da wird ein Stick mit Informationen zur Geschäftsstrategie irgendwo verloren, im Hotel vergessen oder aus dem Auto geklaut. Selbst wenn der Datenträger verschlüsselt ist, nützt das wenig, solange das Passwort „12345“ lautet. Regelmäßige IT-Sicherheitsschulungen sind daher unverzichtbar.

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

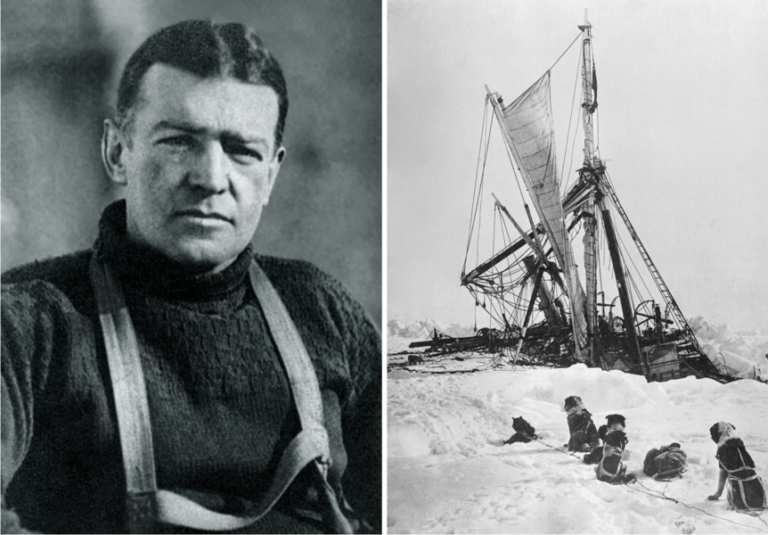

Er vermittelte Zuversicht in verzweifelter Lage: Der britische Polarforscher Ernest Shackleton überstand mit seinem Team einen zweijährigen Überlebenskampf im Südpolarmeer. Was können Führungskräfte in Krisenzeiten von ihm lernen?

Silke Grosse-Hornke war zu Gast bei „Turned around“, dem Podcast für Transformation und Turnaround-Management. Thema: Dynamic Shared Ownership, kurz DSO. Wird traditionelle Führung dadurch zum Auslaufmodell?

2021 Grosse-Hornke Private Consult