Führen in der Krise: So geht gesunder Optimismus

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

IT-Sicherheit ist ein Gebäude mit vielen tragenden Elementen. In unseren Projekten zeigt sich immer wieder: Die unterschiedlichen Bausteine sind in hohem Maße voneinander abhängig. IT-Security-Projekte sollte man darum nicht als autark betrachten. Um die wichtigsten Handlungsfelder und Abhängigkeiten zu ermitteln, haben wir das Konzept „House of IT Security“ entwickelt.

Unser „Haus der IT-Sicherheit“ hat fünf Säulen und eine solide Basis.

Klicken Sie auf den Link, um zum „Haus der IT-Sicherheit“ zu gelangen.

Das Fundament: alltägliches Verhalten

Oft beschworen, doch nicht immer gelebt wird die Erkenntnis, dass IT-Sicherheit letztlich auf gewissenhaftem Verhalten beruht. Das setzt voraus, dass die Mitarbeiter wissen, welche Risiken es gibt und wie sie diese minimieren können. Wenn Teile der Belegschaft auf sensible Dokumente, Hardware und Passwörter nicht genug achtgeben, muss das Unternehmen vermutlich erst einmal auf das Problem aufmerksam machen und in Wissen investieren – etwa mit einer Aufklärungskampagne und Trainings. Zusätzlich sollte es einen Mechanismus geben, um ein bewussteres Verhalten im Alltag zu verankern. Beispielsweise dadurch, dass IT-Sicherheit zum Leistungskriterium für Führungskräfte wird. Vorgesetzte sind dann in der Pflicht, für Daten- und Systemsicherheit zu sorgen.

1. Säule: Klare Regeln für das Outsourcing

Externe Dienstleister stellen Cloud-Services bereit, kümmern sich um Arbeitsplatzrechner, entsorgen Hardware, vernichten Daten und vieles mehr. In den vergangenen Jahren hat aber vor allem der Boom der Cloud-Dienste das Outsourcing weiter vorangetrieben und das Thema IT-Sicherheit hier noch bedeutender gemacht. Für alle IT-Bereiche, in die Externe eingebunden sind, brauchen Unternehmen klare Qualitätskriterien und Sicherheitsregeln, zum Beispiel ein Cloud-Framework und sogenannte Whitelisten: Welche Daten müssen wir verschlüsseln? Wer darf unsere Systeme und Dokumente nutzen, und auf welche Weise? Wie häufig müssen wir Backups vornehmen? Auf welche Cloudservices dürfen Mitarbeiter zugreifen?

2. Säule: Kritische Vorfälle registrieren und managen

Es ist Wochenende – und trotzdem lädt jemand große Datenmengen aus dem Netzwerk herunter. Das ist ungewöhnlich und weist möglicherweise auf einen Missbrauch hin. Um Datenlecks oder Cyberangriffe frühzeitig zu erfassen, können Unternehmen ein Security Operation Center (SOC) einrichten. Das SOC überwacht sämtliche Systeme und schlägt bei Anomalien Alarm. Darauf muss die Organisation entsprechend vorbereitet sein. Etwa sollte das Unternehmen einen Prozess für Daten-Backups festlegen, jederzeit auf ein redundantes E-Mail-System zurückgreifen können und einen Plan parat haben, wie es Kunden, Behörden und andere Stakeholder über einen Vorfall informiert.

3. Säule: Unverzichtbare Systeme schützen

Je nach Branche sind unterschiedliche IT-Services für das Tagesgeschäft unverzichtbar: für eine Bank etwa das Transaktionssystem, für eine Spedition die Lagerhaltungssoftware, für ein Wissenschaftsinstitut die Forschungsdatenbank. Um diese hypersensiblen Bereiche der IT zu schützen, sollten Unternehmen alle Register ziehen, technisch wie organisatorisch – mit strikt begrenzten Zugriffsrechten, umfänglichen Backups, regelmäßigen Pen Tests und einer zentralen Steuerungseinheit. Jede ungewöhnliche Aktivität wird registriert und es ist sicherstellt, dass die Systeme auch im Falle einer Panne verfügbar bleiben.

4. Säule: Sensible Daten abschirmen

Es ist lobenswert, wenn Mitarbeiter lehrbuchgerecht mit Unternehmensdaten und Hardware umgehen. So machen sie auch Hackern das Leben schwerer. Zusätzlich sollte das Unternehmen technisch vorsorgen, beispielsweise mit verschlüsselten E-Mails und Laufwerken. Außerdem empfiehlt sich ein Benutzerkonzept, das Systeme und Daten klassifiziert und genau festlegt, wer darauf zugreifen darf.

5. Säule: Produktivität mit doppeltem Boden

Virtuelle Sicherheit ist gut, aber auch physisch muss die IT geschützt sein. Das Unternehmen sollte seine kritische Infrastruktur nicht nur auf dem neuesten Software-Stand halten. Diese sollte auch so untergebracht sein, dass sie einen Brand, ein Erdbeben oder eine Flut übersteht. Idealerweise leistet sich das Unternehmen zusätzlich ein Ersatzsystem an einem anderen Ort. Geht doch etwas schief, hat man idealerweise einen Notfallplan, um die wichtigsten verlorenen Daten aus dem Backup schnell wiedereinzuspielen.

Die beschriebenen Beispiele sind nur ein kleiner Ausschnitt: In unserem „Haus der IT-Sicherheit“ hat jedes der tragenden Elemente rund 20 Unterpunkte. An diesen Kriterien können Unternehmen messen, welchen Reifegrad ihre IT-Sicherheit hat, und die nächsten Schritte strukturiert planen. So wird das große Gebäude „IT-Sicherheit“ in angemessener Zeit deutlich sicherer – ohne die Organisation zu überfordern.

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

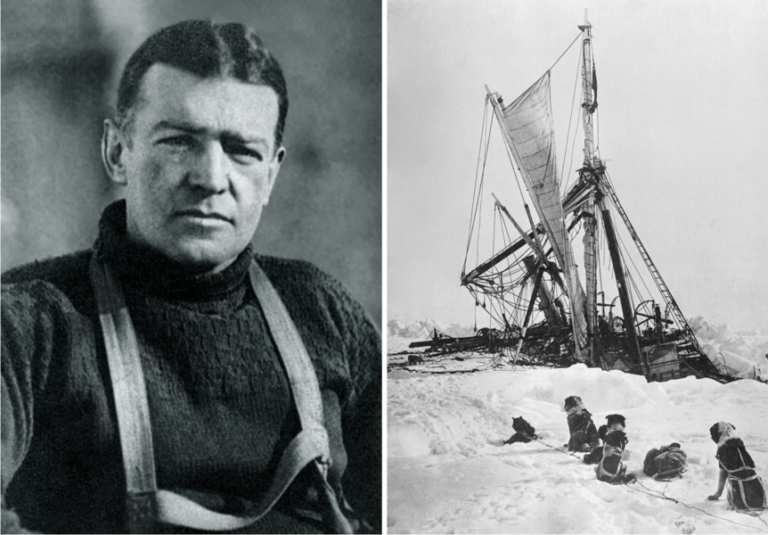

Er vermittelte Zuversicht in verzweifelter Lage: Der britische Polarforscher Ernest Shackleton überstand mit seinem Team einen zweijährigen Überlebenskampf im Südpolarmeer. Was können Führungskräfte in Krisenzeiten von ihm lernen?

Silke Grosse-Hornke war zu Gast bei „Turned around“, dem Podcast für Transformation und Turnaround-Management. Thema: Dynamic Shared Ownership, kurz DSO. Wird traditionelle Führung dadurch zum Auslaufmodell?

2021 Grosse-Hornke Private Consult