Führen in der Krise: So geht gesunder Optimismus

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

Kriminelle Hacker entwickeln immer neue Angriffs-Methoden. Wie können Unternehmen ihre Systeme von Grund auf schützen und sich gegen neuartige Bedrohungen wappnen?

Neun von zehn Unternehmen in Deutschland waren zuletzt von Cyberattacken betroffen, so eine Studie des IT-Branchenverbands Bitkom im Zeitraum 2020/2021. Datendiebstahl, Sabotage und Erpressung im Netz kosteten die Wirtschaft bundesweit über 220 Milliarden Euro – doppelt so viel wie noch ein Jahr zuvor. Erst kürzlich erfasste eine Angriffswelle eine Reihe namhafter Unternehmen und Behörden in mehreren Ländern. Möglich machte es eine der größten bekannten Sicherheitslücken in der Geschichte des Internets: Log4Shell erlaubt es Kriminellen, Schadprogramme in Firmen- und Behördennetzwerke einzuschleusen. So können die Eindringlinge Websites übernehmen, Login-Daten abfangen, vertrauliche Dokumente kopieren oder Hintertüren in den Code einbauen, um erst zu einem späteren Zeitpunkt anzugreifen.

Dass eine derart große Sicherheitslücke längere Zeit unbemerkt blieb, schockierte sogar sturmerprobte IT-Profis. Und doch stellt sie keine Ausnahme dar. Die Angriffsflächen für Cyberangriffe werden eher größer als kleiner, etwa durch den Trend zum Homeoffice oder zu smarten Gebäuden.

Wir empfehlen Unternehmen daher einen regelmäßigen Sicherheits-Checkup ihrer IT-Systeme. Diese Prophylaxe funktioniert unabhängig davon, welche Angriffsmaschen gerade Konjunktur haben. Bei aller Sorge wegen zunehmender Cyber-Attacken gibt es nämlich eine gute Nachricht: Die wesentlichen Handlungsfelder bleiben unverändert:

Alltägliches Verhalten

Homeoffice ist inzwischen viel alltäglicher als noch vor wenigen Jahren. Wo überdurchschnittlich viele Mitarbeiter von zu Hause auf die Unternehmenssysteme zugreifen, ist gewissenhaftes Verhalten äußerst wichtig. Zum Beispiel mag der VPN-Zugang des Firmenlaptops sicher sein – die Verbindung mit dem privaten Drucker oder anderen Geräten im Heimnetzwerk jedoch nicht. Es bietet sich daher an, Mitarbeitende in regelmäßigen Abständen über Sicherheitsrisiken aufzuklären und an grundlegende Verhaltensregeln zu erinnern.

Geregeltes Outsourcing

Für alle IT-Bereiche, die externe Dienstleister einsetzen, brauchen Unternehmen klare Qualitätskriterien und Sicherheitsregeln. Etwa ein Cloud-Framework und sogenannte Whitelists mit dem Ziel der Data Loss Prevention (DLP): Welche Daten müssen wir verschlüsseln? Wer darf unsere Systeme und Dokumente nutzen, und auf welche Weise? Auf welche Cloudservices dürfen Mitarbeitende zugreifen?

Vorfälle registrieren und managen

Um Datenlecks oder Cyber-Angriffe frühzeitig zu erfassen, können Unternehmen ein Security Operation Center (SOC) einrichten. Das SOC überwacht sämtliche Systeme und schlägt bei Anomalien Alarm. Zum Beispiel dann, wenn zu ungewöhnlichen Zeiten große Datenmengen abgerufen werden. Auf den Ernstfall muss die Organisation gut vorbereitet sein. Etwa sollte man über möglichst aktuelle Daten-Backups verfügen und auf ein redundantes E-Mail-System zurückgreifen können.

Kritische Systeme schützen

Je nach Branche sind unterschiedliche IT-Services für das Tagesgeschäft unverzichtbar. Hier sollten Unternehmen alle Sicherheitsregister ziehen, technisch wie organisatorisch: mit strikt begrenzten Zugriffsrechten, umfänglichen Backups, regelmäßigen Penetration Tests und einer zentralen Steuerungseinheit.

Sensible Daten abschirmen

Klassische Einfallstore für Hacker lassen sich technisch versperren, beispielsweise durch verschlüsselte E-Mails und Laufwerke. Empfehlenswert ist zudem ein Benutzungskonzept, das Systeme und Daten klassifiziert und genau festlegt, wer darauf zugreifen darf.

Produktivität mit doppeltem Boden

Nicht nur virtuell, auch physisch muss die IT geschützt sein. Unternehmen sollten ihre kritische Infrastruktur so unterbringen, dass sie einen Brand, ein Erdbeben oder eine Flut übersteht. Idealerweise leistet sich das Unternehmen ein komplettes Ersatzsystem an einem anderen Ort.

Die hier beschriebenen Punkte sind nur ein Ausschnitt aus einem umfassenden Konzept, das wir in der Arbeit für unsere Kunden anwenden: Unser „House of Cyber Security“ definiert sämtliche Kriterien, anhand derer wir die Informationssicherheit eines Unternehmens bewerten. Daraus lassen sich die wichtigsten Schritte ableiten, um die Systeme sicherer zu machen, auch und gerade in Krisenzeiten – ohne die Organisation zu überfordern.

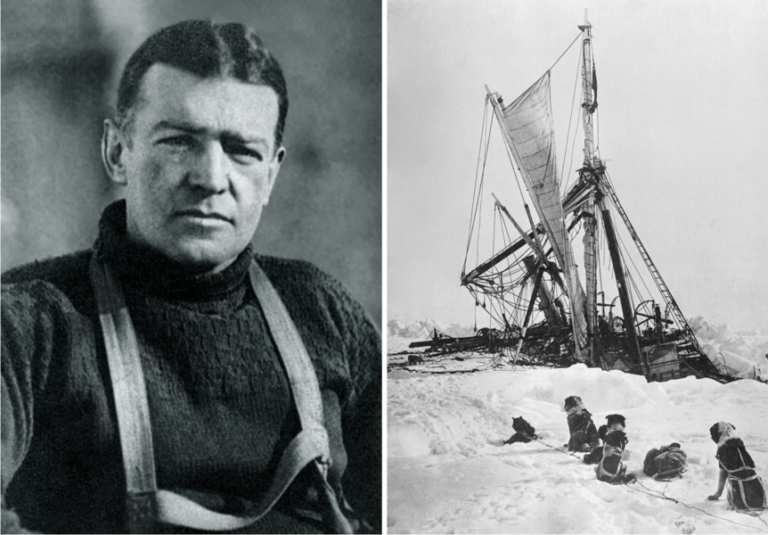

Krisen gehören zum Geschäft wie schweres Wetter zur See. Aber was, wenn der Sturm länger dauert? 3 Impulse für starke Führung in der Krise.

Er vermittelte Zuversicht in verzweifelter Lage: Der britische Polarforscher Ernest Shackleton überstand mit seinem Team einen zweijährigen Überlebenskampf im Südpolarmeer. Was können Führungskräfte in Krisenzeiten von ihm lernen?

Silke Grosse-Hornke war zu Gast bei „Turned around“, dem Podcast für Transformation und Turnaround-Management. Thema: Dynamic Shared Ownership, kurz DSO. Wird traditionelle Führung dadurch zum Auslaufmodell?

2021 Grosse-Hornke Private Consult